Cybersécurité : un enjeu d’investissement technologique majeur

La cybersécurité n’est plus une « brique technique » au fond d’un SI : c’est une dépense d’utilité qui soutient la continuité d’activité, la conformité et l’innovation (cloud, IA, objets connectés). En Europe, les nouvelles règles, NIS2 pour les secteurs essentiels et DORA pour la finance, accélèrent la professionnalisation des pratiques : gouvernance des risques, journalisation, gestion des accès, plans de réponse et tests de résilience. Dans ce contexte, le marché se recompose autour de plates‑formes unifiées et de spécialistes critiques. Pour s’y retrouver, rien ne vaut la visite guidée : comment le secteur fonctionne, ce que les clients achètent vraiment, et à quoi ressemblent trois profils complémentaires, Palo Alto Networks, CrowdStrike et WALLIX.

Le marché de la cybersécurité entre dans une phase d’expansion structurelle. Selon Cybersecurity Ventures, le coût global de la cybercriminalité pourrait atteindre 10.500 milliards de dollars en 2025, contre 3 000 milliards en 2015. Chaque jour, plus de 2.000 cyberattaques sont recensées dans le monde, soit un incident toutes les 39 secondes selon Total Assure. En parallèle, près de 43% des entreprises britanniques déclarent avoir subi une attaque ou une intrusion au cours des douze derniers mois, ce qui représente environ 612.000 entreprises concernées selon le gouvernement britannique. Cette intensification reflète la transformation numérique des organisations, la multiplication des points d’accès (cloud, IoT, intelligence artificielle) et la professionnalisation croissante des groupes criminels. Pour les acteurs cotés, elle se traduit par une croissance récurrente à deux chiffres et une visibilité rare dans le secteur technologique. La cybersécurité s’impose ainsi comme une dépense stratégique et défensive, mais aussi comme un vecteur de performance durable pour les investisseurs.

I. Ce qui a changé : du « périmètre » à l’identité, au cloud et aux données

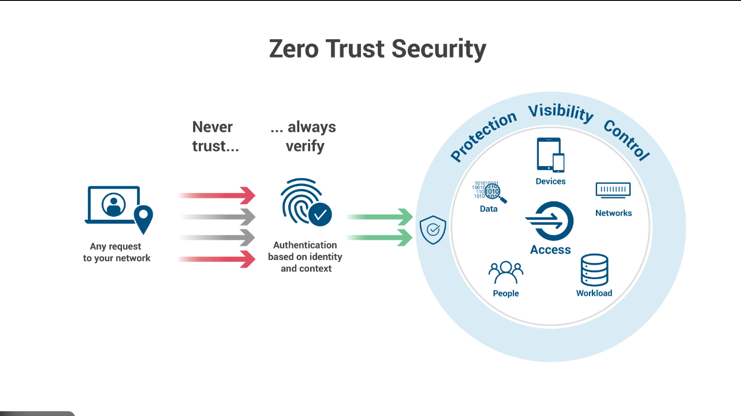

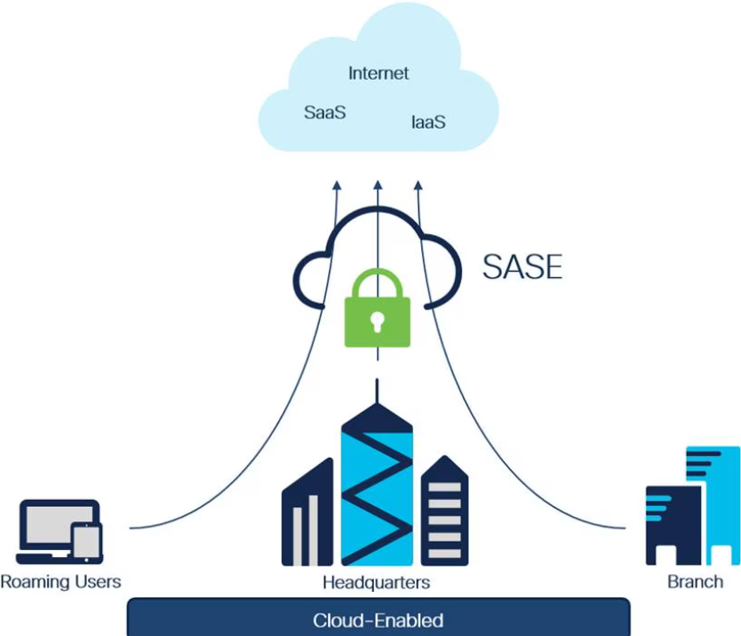

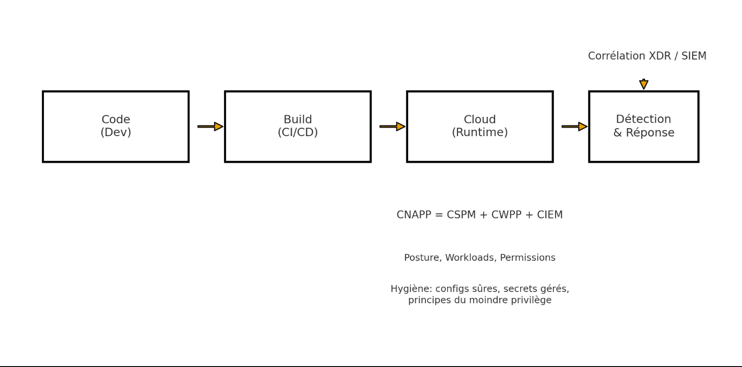

Hier, il suffisait de défendre le périmètre du réseau. Aujourd’hui, la surface d’attaque suit les identités (humaines et machines) et les workloads dispersés entre datacenters et multi‑clouds. Les entreprises doivent voir, corréler et agir en temps réel sur des volumes d’événements massifs. C’est la raison d’être de l’XDR (détection et réponse étendues), des approches SASE/Zero Trust pour les accès, et des plates‑formes de sécurité cloud dites CNAPP qui couvrent le cycle de vie « du code au cloud ». L’IA, enfin, sert d’accélérateur opérationnel : elle aide à trier les alertes, à reconstituer une chaîne d’attaque et à automatiser une première réponse, toujours sous contrôle humain.

II. Comment les fournisseurs créent de la valeur

La création de valeur vient d’abord de la simplicité d’usage : un seul agent, une console, des intégrations natives. Ensuite de la couverture fonctionnelle (réseau, serveurs (endpoint) multi-clouds, identité, cloud, données) et de la qualité des corrélations (moins de bruit, plus d’attaques stoppées). Enfin des services managés qui comblent la pénurie de talents. Côté clients, on n’achète plus une liste d’outils : on achète des résultats (temps de détection et de réponse raccourcis, conformité démontrable, réduction des accès à privilèges, visibilité cloud exploitable). Les réglementations européennes jouent ici un rôle d’aiguillon en imposant des standards minimaux et des comptes‑rendus d’incident.

III. Trois portraits pour se repérer

Voici trois profils complémentaires, de la plateforme globale au spécialiste des privilèges.

Palo Alto Networks : de la sécurité réseau à la plate‑forme « full‑stack »

Leader historique des contrôles réseau (et pionnier du SASE/Zero Trust), Palo Alto a progressivement agrégé trois piliers : Strata (sécurité réseau et SASE), Prisma Cloud (sécurité « code‑to‑cloud » sur l’ensemble des environnements), et Cortex (opérations de sécurité, XDR et automatisation). L’ensemble vise un parcours simple : prévenir au plus près du trafic et des identités, détecter/corréler sur plusieurs domaines et orchestrer la réponse. Plus récemment, l’éditeur a mis l’accent sur la sécurité des applications d’IA et sur l’identité, logique quand on sait que les attaques contournent les périmètres en abusant d’identifiants et de privilèges. Résultat : une proposition « plate‑forme » lisible pour les grandes organisations qui veulent réduire la dette d’intégration sans renoncer à la profondeur fonctionnelle.

CrowdStrike : l’ADN endpoint étendu à l’identité, au cloud et aux logs

Les Logs (journaux) sont des enregistrements automatiques des événements d’un système/app (qui, quoi, quand, où), utiles pour l’audit, le diagnostic et l’enquête sécurité.

CrowdStrike a bâti sa réputation sur Falcon, un agent cloud‑natif qui protège les endpoints et alimente une télémétrie riche pour l’XDR. À partir de ce socle, la société a étendu sa portée vers l’identité (détection et prévention des attaques liées aux annuaires et fournisseurs d’authentification), le cloud (protection des configurations et des workloads, puis détection‑réponse spécifiques aux environnements cloud) et la gestion des logs avec Falcon LogScale, qui sert de base à un SIEM (plateforme qui centralise et corrèle ces journaux et alertes pour détecter les incidents, enquêter rapidement et prouver la conformité.) de nouvelle génération. L’IA (« Charlotte AI ») agit comme un copilote, elle décrypte, priorise, puis compose des actions en langage naturel. La promesse est claire : un agent, une console, et une courbe d’adoption rapide, notamment dans les environnements distribués où la vitesse de déploiement fait la différence.

WALLIX : le spécialiste européen des accès à privilèges

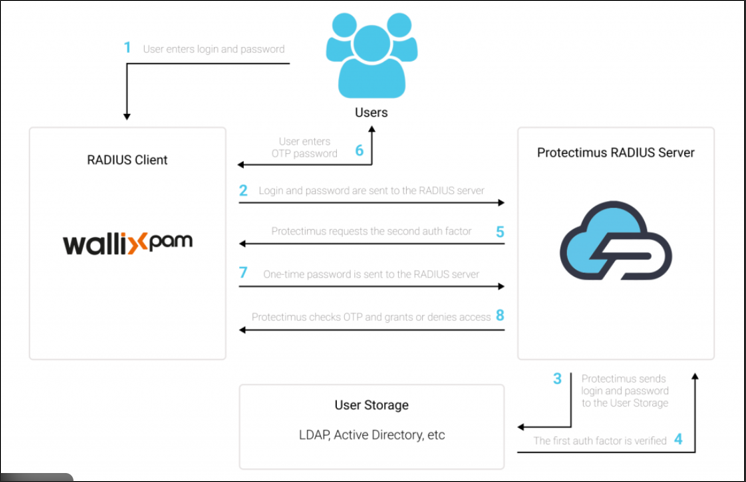

WALLIX se concentre sur un maillon critique : la gestion des accès à privilèges (PAM), c’est‑à‑dire le contrôle et l’audit des sessions à haut risque, administrateurs, prestataires, comptes machines. Son offre « WALLIX One » en mode SaaS simplifie le déploiement (accès sans VPN, enregistrement des sessions, coffre de secrets, rotation automatique des mots de passe/clefs) et facilite l’auditabilité demandée par les régulateurs. L’éditeur adresse aussi les environnements industriels/OT, où l’interconnexion des équipements impose des contrôles fins et traçables. Dans un marché dominé par de grands acteurs globaux, ce positionnement spécialiste et européen séduit des organisations qui cherchent une réponse ciblée et conforme, notamment dans les secteurs régulés.

IV. Dynamiques 2025 : automatisation, identités, cloud et conformité

Automatisation par l’IA. Les centres opérationnels croulent sous les alertes. L’IA ne « remplace » pas les analystes ; elle les décharge : classement automatique, génération de chronologies d’attaque, propositions d’actions prêtes à exécuter (isoler un poste, réinitialiser un secret, corriger une configuration). Le gain se mesure en temps, moins de minutes pour contenir, moins d’heures pour éradiquer, et en qualité des décisions, car les signaux faibles sont mieux corrélés.

Identités & privilèges. L’essentiel des attaques modernes exploitent des identifiants. La réduction des privilèges, la mise à disposition à la demande (JIT) et la surveillance des sessions sensibles deviennent l’équivalent des ceintures de sécurité : invisibles quand tout va bien, décisifs en cas d’incident. C’est le terrain du PAM, mais aussi de l’ITDR (Identity Threat Detection & Response), qui repère les anomalies dans les annuaires et les fournisseurs d’authentification.

Cloud & CNAPP. Passer au cloud ne résout pas la sécurité ; cela la recompose. Une plate‑forme CNAPP efficace commence par l’hygiène : configurations sûres, secrets gérés, permissions minimales. Elle se poursuit par la détection‑réponse des comportements anormaux, en lien avec l’XDR et les contrôles réseau. L’enjeu n’est pas de cumuler des modules, mais d’avoir une chaîne de valeur cohérente du dépôt de code jusqu’à la production.

Conformité NIS2/DORA. L’Europe a clarifié les attentes : gouvernance, journalisation, gestion des fournisseurs tiers, tests, et notification d’incidents graves. Cela ne crée pas seulement du « papier » : cela structure la demande vers des solutions auditables, capables de produire des preuves et de réduire les délais de réaction.

V. Ce que les entreprises achètent vraiment

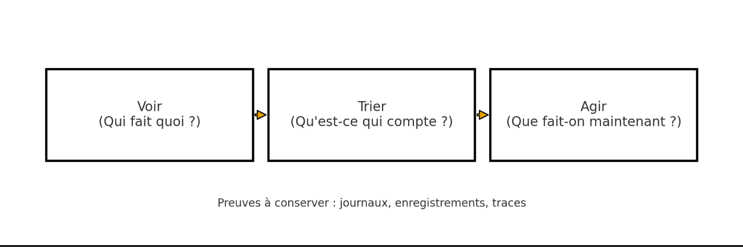

Elles achètent d’abord de la visibilité : savoir qui (humain ou machine) accède à quoi, quand, et avec quel niveau de privilège. Elles achètent ensuite de la priorisation : parmi des milliers d’alertes, lesquelles signalent un mouvement latéral réel ? Enfin, elles achètent de la réponse : isoler une machine, suspendre un compte, corriger une mauvaise configuration cloud, rapidement et de façon documentée. Un exemple : un compte de prestataire est compromis sur un équipement OT. Un PAM coupe la session et en garde la preuve ; une plate‑forme XDR corrèle l’événement avec une élévation de privilèges sur un contrôleur de domaine ; l’outillage cloud vérifie que les mêmes identifiants n’ouvrent pas d’accès dans un tenant public. Ce qui compte, ce n’est pas la beauté des modules, mais la fluidité du geste de bout en bout.

VI. Marchés & instruments pour s’exposer au thème

Découvrir le secteur, c’est aussi comprendre comment s’y exposer. Première voie : les ETF thématiques « cybersécurité », qui regroupent des éditeurs de logiciels, d’équipements et de services. Leur intérêt : la diversification immédiate et la simplicité d’accès. Leur limite : une corrélation élevée aux indices de croissance mondiaux et une exposition parfois diluée à des acteurs périphériques.

Deuxième voie : les actions en direct. Les grandes plates‑formes américaines, comme Palo Alto Networks et CrowdStrike, offrent une exposition large (réseau/endpoint/identité/cloud/logs) avec des revenus récurrents. Des spécialistes européens, tel WALLIX sur la gestion des privilèges, proposent une exposition ciblée à des besoins de conformité et de souveraineté. Le choix dépend de votre horizon et de votre tolérance au risque : les plates‑formes peuvent amortir les cycles grâce au « panier » de modules, les spécialistes offrent une convexité quand leur niche devient centrale (ex. hausse des exigences sur les accès à privilèges).

Troisième voie : les paniers maison (panier de 3 à 6 titres) pour équilibrer profondeur fonctionnelle et diversification, en combinant une ou deux plates‑formes globales et un ou deux spécialistes. Quel que soit l’instrument, l’analyse gagne à suivre quelques repères explicatifs : récurrence des revenus (ARR), capacité à étendre l’adoption de modules, marge brute SaaS (qualité unitaire), productivité commerciale, et ouverture de l’écosystème (intégrations cloud/annuaire, API, services managés). À ne pas oublier : l’effet devise (beaucoup d’acteurs facturent en dollars) et la sensibilité aux taux via la prime de risque appliquée aux valeurs de croissance.

VII. Risques et limites à garder en tête

La consolidation en cours peut créer une dette d’intégration : derrière la promesse « tout‑en‑un », les équipes doivent harmoniser agents, modèles de données et modes de licence. L’automatisation par l’IA fait gagner du temps mais exige des garde‑fous : revue humaine, journalisation explicite des actions, et mécanismes de retour arrière. La réglementation évolue et impose une veille continue ; les exigences de souveraineté et d’hébergement peuvent orienter les choix techniques. Enfin, le succès dépend de l’exécution : qualité des déploiements, accompagnement du changement, et gouvernance des identités, autant de facteurs que les marchés sous‑estiment parfois.

Conclusion

La cybersécurité est devenue le système nerveux du numérique, où réseau, endpoint, identité, cloud et données se coordonnent pour transformer l’alerte en action.

Découvrir la cybersécurité en 2025, c’est comprendre un mouvement de convergence : réseau, endpoint, identité, cloud et données se rassemblent dans des plates‑formes capables de corréler et d’automatiser, tandis que des spécialistes comme le PAM renforcent les maillons à haut risque. Palo Alto Networks illustre la plate‑formisation « du réseau au cloud », CrowdStrike celle « de l’endpoint aux logs et à l’identité », WALLIX la profondeur du contrôle des accès à privilèges. Côté investisseur, on s’expose par des ETF thématiques, des actions en direct ou des paniers équilibrés, en gardant un œil sur la qualité d’intégration produit, la dynamique d’adoption multi‑modules et la discipline d’exécution.

Réalisé par Matthieu AUDOUIN