Depuis quelques dizaines d’années l’informatique est véritablement ancrée dans nos vies. Le monde connaît un développement de la dématérialisation et d’Internet exponentiel. Même si cette évolution apporte de nombreux points positifs comme un gain de productivité, elle entraîne aussi des points plus négatifs. L’informatisation de la société a conduit à l’arrivée de nouvelles techniques malhonnêtes. Les cyberattaques ont vu leur nombre décuplé et s’inscrivent aujourd’hui comme un véritable fléau pour les particuliers, mais aussi pour les PME, plus grandes entreprises, voire jusqu’aux Etats eux-mêmes !

Qu’est-ce qu’une cyberattaque ?

Une cyberattaque est une action volontaire et malhonnête envers un réseau informatique. Un cybercriminel peut modifier, voler ou détruire une cible spécifique en s’introduisant dans le système d’information de l’appareil visé. Les auteurs de ces attaques sont multiples et celles-ci peuvent être lancées par un individu travaillant seul comme par un groupe très minutieusement organisé. Les exemples sont nombreux : un réseau de criminels dont le but premier est de s’enrichir, une entreprise espionnant une rivale pour collecter des informations, des terroristes qui tentent de détruire un système informatique pour pouvoir plus facilement réaliser un attentat, etc.

Le degré de sophistication des cybermenaces peut aller de l’installation d’un logiciel malveillant (malware) sur une petite entreprise à une tentative de mise hors service d’une infrastructure étatique. L’un des effets secondaires courants d’une cyberattaque est la violation de données, qui expose des données personnelles ou d’autres informations sensibles d’une multitude de personnes au monde entier.

Étant donné que de plus en plus d’organisations mettent leurs données confidentielles en ligne, il y a un besoin croissant de professionnels de la sécurité de l’information agissant dans le but d’augmenter la cybersécurité.

Des hackers redoublant d’ingéniosité au fil des années

Aujourd’hui, les cyberpirates se montrent de plus en plus ingénieux. Avec une hausse des fonds alloués à la protection des données, ils ne cessent d’inventer de nouveaux logiciels ayant le même but : avoir accès aux informations de leur cible.

Il existe donc un grand nombre de techniques possibles dont les plus courantes sont :

- Phising: l’hameçonnage est une technique d’envoi de mails où le pirate se fait passer pour une source fiable dans le but de collecter des informations personnelles ou de pousser le destinataire à réaliser une action. Les mails sont souvent envoyés en masse avec un logiciel malveillant attaché en pièce jointe ou un lien internet qui mène dès qu’on l’ouvre à l’installation du fichier. L’hameçonnage ne doit pas être confondu avec le harponnage qui est, quant à lui, plus ciblé : tout un travail de recherche sur la personne doit être mené en amont. Le pirate se fait passer pour quelqu’un proche du destinataire et utilise des informations personnelles pour gagner sa confiance. Le harponnage est beaucoup plus difficile à contrer que l’hameçonnage par sa forme plus spécifique.

- Malware: le malware consiste en une attaque par un logiciel malveillant s’installant sans le consentement de l’utilisateur du matériel visé. Le logiciel s’installe seul et attaque directement les données de l’ordinateur. Il existe différents types de malware tels que le « Cheval de Troie » (ou Troll en VO), un programme se cachant dans un autre donnant un accès direct aux données de l’ordinateur. De plus en plus fréquent, le ransomware : il s’agit d’un logiciel qui bloque l’appareil de l’utilisateur en chiffrant les données ; le cyberpirate menace ensuite de publier ou supprimer les données, voire simplement de les prendre en otage, et de ne les libérer qu’en échange d’une rançon (ransom en VO). Enfin, le stalkerware est quant à lui un logiciel qui s’installe sur l’appareil électronique de la victime à son insu et qui transmet au pirate tout un nombre d’informations personnelles : SMS, listes d’appels, la géolocalisation ou encore la prise de photos et vidéos sans l’accord de l’utilisateur.

- Attaque de l’homme du milieu: l’attaque de l’homme du milieu (HDM) ou man-in-the-middle attack (MITM), parfois appelée attaque de l’intercepteur, est une attaque qui a pour but d’intercepter les communications entre deux parties, sans que ni l’une ni l’autre ne puisse se douter que le canal de communication entre elles a été compromis. Le pirate s’introduit au milieu des communications entre le serveur et les clients. L’attaque peut usurper l’identité de la personne de confiance en utilisant son adresse IP et ainsi, se faire passer pour lui.

- Attaque par Drive-by Download: l’attaquant place le virus dans le code HTTP ou PHP d’un site non sécurisé. Le script installe des logiciels malveillants directement sur l’ordinateur du visiteur ou le redirige vers un site contrôlé par les pirates. Un téléchargement furtif ne nécessite pas à l’attaquant de déclencher le téléchargement, le logiciel s’installe automatiquement dès que la personne clique sur le lien frauduleux.

- Attaque par mot de passe: les mots de passe peuvent être une garantie de sécurité. Cependant, il peut être très simple de les contourner ou de les trouver en essayant plusieurs combinaisons possibles.

Des attaques de plus en plus importantes

Il suffit de suivre l’actualité pour voir que le nombre d’attaques informatiques ne cessent d’augmenter. Le 21 mars dernier, l’assureur américain CNA Financial, a déclaré avoir été touché par Phoenix Locker, un ransomware développé par Evil Corp, un réseau d’escrocs notoire basé en Russie. L’ensemble des fichiers de l’entreprise américaine étaient brouillés, interrompant ainsi toute son activité. L’entreprise paralysée a décidé, au bout de deux semaines, de verser le montant demandé, soit 40 millions de dollars, faisant ainsi de cette cyberattaque la plus grosse réalisation d’extorsion au monde. Jusqu’à ce jour en effet, la plus grosse rançon demandée s’élevait à 30 millions de dollars lors d’une attaque en 2020, avant l’attaque plus récente, en mars dernier, de la société informatique (comme quoi les cordonniers ne sont que rarement les mieux chaussés) à qui la modique somme de 50 millions de dollars avait été exigée. A noter que les systèmes informatiques de CNA Financial sont de nouveau opérationnels.

Même si ces attaques ont de lourdes conséquences monétaires pour les entreprises, elles peuvent entraîner des dommages beaucoup plus importants, comme le témoigne la situation aux États-Unis après qu’un ransomware a touché de plein fouet la Colonial Pipeline Company. Le 7 mai 2021, le système informatique de cette entreprise américaine a été infecté par un logiciel malveillant brouillant ses données en échange d’une rançon. L’entreprise a été contrainte de mettre son activité en arrêt total et donc l’acheminement de carburants liquides tout le long de son réseau d’oléoducs dans l’ensemble du Sud-Est des États-Unis. Colonial Pipeline Company est un des transporteurs principaux de la côte Est des États-Unis, représentant à lui seul 45% de la consommation de carburant de cette région. La suspension de son activité a donc créé un véritable fléau. Depuis cette attaque, l’ensemble de la population est confronté à une pénurie de carburant et des prix qui ne cessent d’augmenter. Pour essayer de pallier cela, l’état d’urgence a été lancé dans les dix-huit états connaissant cette crise en autorisant l’approvisionnement par voie routière. Les auteurs de cette attaque, DarkSide, se dédouanent de toutes responsabilités politiques. Ils affirment sur leur forum, accessible uniquement par le DarkNet (la partie du Web n’étant pas référencée par les moteurs de recherche) : « Notre but est de faire de l’argent, pas de créer des problèmes pour la société ». Finalement, Joseph Blount, le directeur général de Colonial Pipeline, a annoncé avoir versé le montant demandé par les pirates soit 4,4 millions de dollars (75 bitcoins) pour débloquer le réseau d’oléoducs.

DarkSide, groupe malveillant ou nouveau robin des bois ?

Le groupe obscur – comme son nom l’indique – DarkSide a commencé son activité relativement récemment, sa première apparition remontant à août 2020. En seulement un an, le groupe s’est imposé comme l’un des principaux acteurs des « Big Game Hunters » (chasseurs de gros gibiers). Ces cyberpirates s’attaquent aux grosses entreprises à des fins monétaires et ne cherchent pas à toucher le plus de personnes possibles. Ils ont en effet une « déontologie » leur interdisant de viser les gouvernements, les écoles, les ONG et les hôpitaux. Un engagement en complet désaccord si on en juge par le nombre d’attaques lancées sur des hôpitaux depuis le début de l’épidémie du Covid-19.

Un des principaux points auquel DarkSide fait attention est son image. En effet, après l’attaque très controversée de Colonial Pipeline, le groupe a pris la parole pour se dédouaner de toutes responsabilités politiques et affirmer que ce n’était qu’à des fins monétaires que leurs actions été menées. En octobre 2020, pour redorer leur réputation, le groupe a proposé une donation de 20.000 dollars à différentes associations humanitaires qui ont néanmoins toutes refusé l’argent. Un des cyberpirates a affirmé sur le forum « Comme nous l’avons déjà dit, nous attaquons uniquement les grands groupes capables de payer. Et il nous semblait juste d’en reverser une partie à des causes charitables ». Pour communiquer en permanence avec le « monde extérieur », il existe un espace presse sur leur site permettant aux journalistes de directement interagir avec eux.

DarkSide a bâti son empire sur une image parfaitement maîtrisée. En effet, grâce aux différents coups de pub réalisés, une relation de « confiance » s’est installée à leur égard. Il apparaît comme un acteur sérieux où, comble de l’ironie, les victimes se sentent plus « en sécurité » à payer la rançon, comparé à d’autres groupes pouvant ne pas honorer par la suite leur partie du « contrat ». Cependant, DarkSide reste un groupe de pirates n’hésitant pas à paralyser toute une région d’un pays pour s’enrichir. Généralement, les rançons demandées se situent entre 200.000 et deux millions de dollars.

DarkSide est organisé selon le modèle du « ransomware as a service » : les attaquants du groupe développent et commercialisent des logiciels de ransomware pour les vendre à d’autres criminels qui mènent les attaques. Le groupe agit donc par des intermédiaires, ils font appel à des affiliés ayant pour mission de lancer le « rançongiciel » sur une cible. A la différence de nombreux autres groupes similaires, DarkSide montre un niveau de professionnalisme très élevé. Par exemple, au niveau du recrutement des affiliés, il est très similaire à celui de grosses entreprises. Les candidats doivent passer des entretiens d’embauche qui analysent leurs techniques de piratage, mais aussi leur rattachement au groupe en s’assurant de ne pas faire entrer parmi leurs rangs des agents infiltrés.

CrowdStrike, une société de cybersécurité basée à la Silicon Valley, a essayé d’en savoir davantage sur ce groupe si mystérieux. Une chose est sûre, les membres de ce groupe ne sont pas de nouveaux pirates, aucun débutant n’aurait été capable d’une telle organisation. D’après ses conclusions, l’entreprise conclue que le groupe serait lié à un autre réseau malhonnête du nom de Carbon Spider. Même si le groupe dément tout lien avec le gouvernement, les experts pensent qu’il serait de mèche avec la Russie. Plusieurs indices peuvent le laisser penser : tout d’abord, les logiciels qu’ils développent ne peuvent pas s’introduire sur des ordinateurs utilisant comme langue le russe. Et aucune attaque n’a été lancée sur une cible venant de Russie.

A la suite de l’attaque de Colonial Pipeline, Joe Biden, le président des États-Unis a affirmé vouloir « poursuivre des mesures pour les empêcher d’opérer ». Au lendemain de cette annonce, DarkSide a répliqué sur leur forum avoir perdu l’accès à leurs infrastructures, leurs serveurs et à leur service de paiement. Cependant, le portefeuille du groupe a quant à lui aussi disparu. L’ensemble de la cryptomonnaie détenue dessus a été transféré vers un portefeuille inconnu. Aujourd’hui, il nous est encore impossible de savoir s’il s’agit d’un véritable démantèlement ou d’un simple leurre afin d’échapper aux investigations des autorités tout en gardant l’ensemble de leurs bitcoins.

Un besoin grandissant de protection informatique

Ces menaces persistantes avancées appelées aussi APT (Advanced Persistent Threats) représentent un réel défi pour l’ensemble des possibles victimes. Elles doivent sans cesse mettre en place des stratégies de cybersécurité afin de détecter et neutraliser ces cyberattaques. D’après Infoblox, spécialiste de la cybersécurité, 81% des organisations gouvernementales ont déjà été la cible d’au moins une attaque informatique qui leur aurait coûté un million de dollars ou plus.

Ancien producteur de téléphone, le canadien BlackBerry s’est reconverti dans les logiciels de sécurité. L’entreprise conseille à ses employés de ne pas accéder à leurs données professionnelles depuis un smartphone, une cible plus fragile face aux techniques de phising. BlackBerry affirme qu’une analyse du système régulière est nécessaire à la protection du système informatique. A la moindre anomalie telle qu’une simple latence, l’utilisateur doit réagir en analysant ou nettoyant ses données.

Il existe un grand nombre de sociétés proposant des services de cybersécurité aux particuliers et aux entreprises. La compagnie d’assurance Aviva offre un grand nombre de conseils permettant de lutter efficacement contre les cyberattaques. Tout d’abord, il est préférable de sécuriser physiquement les équipements en plaçant les serveurs dans une pièce fermée à clé à laquelle seul le responsable de la sécurité informatique aurait accès. Elle encourage aussi de multiplier les sauvegardes pour, en cas de piratage, conserver une grande partie des données. Installer des antivirus efficaces et des pare-feux pour réduire la menace. Enfin, sensibiliser l’ensemble du personnel aux différentes attaques possibles pour limiter le risque de piratage dû à une erreur humaine.

Vous voulez dynamiser votre portefeuille ?

De nombreux moyens permettent de profiter des mouvements de hausse ou de baisse en Bourse. Vous le savez désormais, nous sommes spécialisés sur les produits dérivés à effet de levier, les turbos. Vous pouvez, à ce sujet, lire ou relire notre « dossier spécial turbos ». Ou encore, sur des produits similaires, tels que les warrants, ou les leverage/short.

Il existe chez tous les émetteurs, de nombreux produits permettant d’intervenir sur de multiples sous-jacents dont les entreprises du secteur de la cybersécurité. Par ailleurs, sachez que DT Expert, est en étroite collaboration avec ces émetteurs, et a désormais la possibilité d’obtenir des produits sur commande, avec un délai de 24 heures seulement !

Attention toutefois, ces produits à levier sont des instruments financiers complexes présentant un risque de perte en capital. Les pertes peuvent être extrêmement rapides.

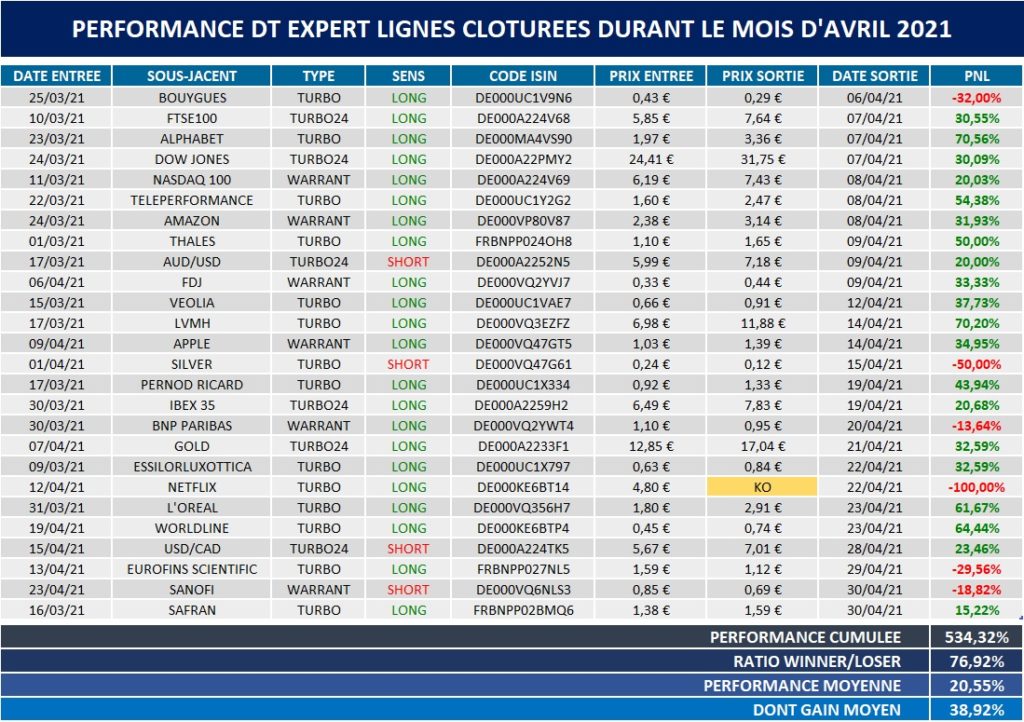

Voici, pour vous convaincre définitivement si besoin, un récapitulatif de nos performances sur le mois d’avril :

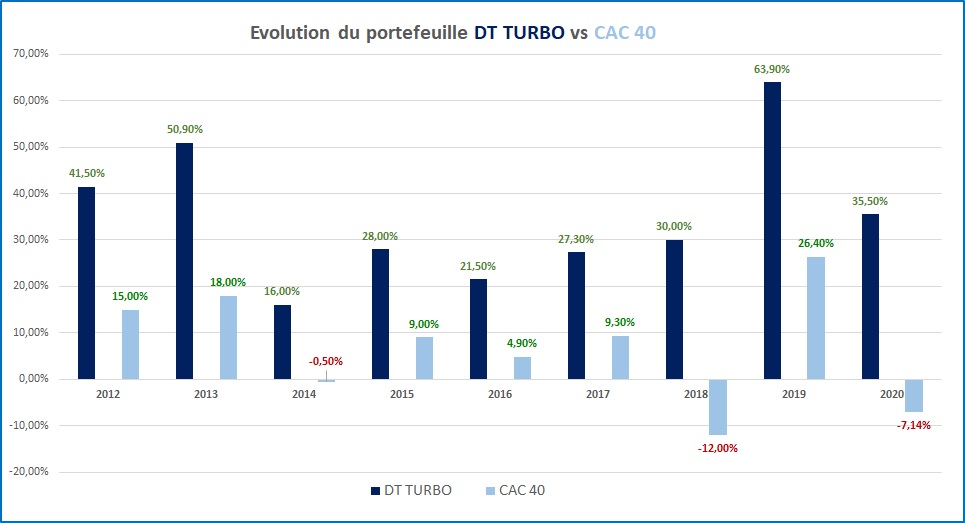

Et pour ceux qui auraient encore des doutes, vous trouverez ci-dessous l’historique de nos bilans annuels depuis la création du service :

Pour suivre l’ensemble de nos recommandations et afin de recevoir un service personnalisé, n’hésitez pas à nous contacter et à nous suivre en cliquant ici.

Par ailleurs, dans une période où la Bourse continue paradoxalement de défier tous les records, en dépit d’une conjoncture économique très malmenée, nous vous proposons également une large gamme de formations qui vous permettront, tout en restant chez vous, d’approfondir vos connaissances, de découvrir des moyens méconnus de faire fructifier votre capital ou encore de mieux gérer votre ratio risque/rendement. Aussi, n’hésitez pas à découvrir la liste de ces formations en cliquant ici, en sachant que vous pouvez bénéficier d’une promotion exceptionnelle de 50% avec le code NEWSLETTER-50.

Réalisé par Roxane Bass, avec l’aide de Marc Dagher